Експерти повідомляють про атаки APT-угруповання DiceyF на онлайн-казино у Південно-Східній Азії. Згідно зі звітом, зловмисники не намагаються заробити на атаках, воліючи потай шпигувати за працівниками казино і викрадати інтелектуальну власність.

У своїх атаках зловмисники використовують шкідливий фреймворк під назвою GamePlayerFramework, який насправді є шкідливим PuppetLoader, переписаним на C#.

Найсвіжіші виконувані файли, виявлені дослідниками, є 64-бітні .NET-файли. Іноді замість них використовуються 32-бітові .NET-файли та DLL-бібліотеки.

Фреймворк має дві гілки під назвами Tifa та Yuna, які сильно відрізняються один від одного. Гілка Tifa складається тільки із завантажувача та “основного” модуля; гілка Yuna складається з завантажувача, плагінів та близько десятка різних компонентів PuppetLoader. Експерти зазначають, що навіть завантажувачі майже не схожі один на одного.

Завантажившись на пристрій жертви, фреймворк підключається до C&C-сервера і кожні 20 секунд відправляє зловмисникам heartbeat-пакети, зашифровані за допомогою гамування. Пакети містять у собі:

- Ім’я користувача жертви;

- Статус сесії користувача;

- Розмір зібраних логів;

- Поточні дату та час.

C&C-сервер може відповісти набором із 15 команд, які можуть змусити фреймворк зібрати додаткові дані, запустити командний рядок, оновити конфігурацію C&C-сервера та завантажити новий плагін. Усі завантажені плагіни відправляються безпосередньо у фреймворк, не залишаючи слідів на диску, щоб знизити можливість виявлення.

Додаткові плагіни допомагають зловмисникам викрадати cookie-файли з браузерів Chrome і Firefox, перехоплювати вміст буфера обміну, запускати віртуальний робочий стіл, створювати скріншоти та ще багато іншого.

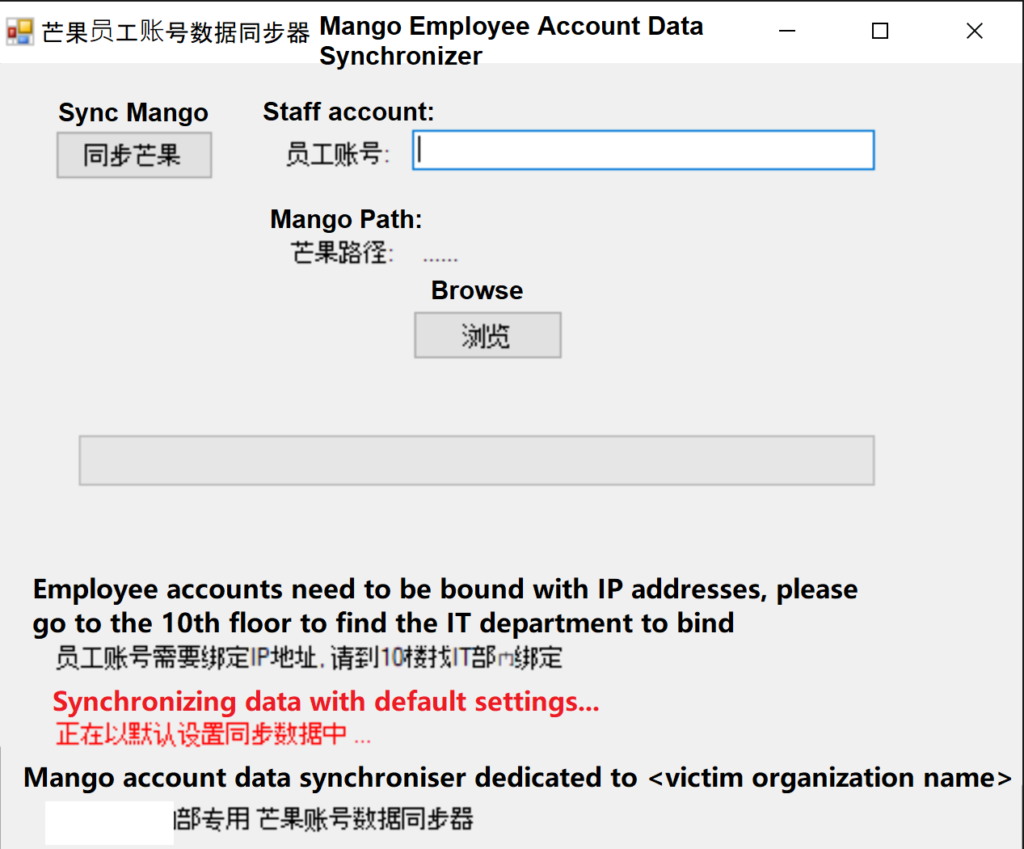

Дослідники також виявили, що DiceyF використовує програму з графічним інтерфейсом, що імітує Mango Employee Data Synchronizer, через яку зловмисники відправляють завантажувачі Yuna до мережі організації. Підроблена програма потрапляє на комп’ютери співробітників онлайн-казино під виглядом антивірусних програм, які хакери розповсюджують за допомогою фішингових листів.

Щоб приспати увагу жертви, розробники застосували хитру тактику соціальної інженерії: програма показує поверх, на якому розташований IT-відділ цільової організації.

Застосунок підключається до тієї ж C&C інфраструктури, що і GamePlayerFramework. Після підключення він починає передавати зловмисникам дані ОС, системи, месенджера Mango та мережні дані.

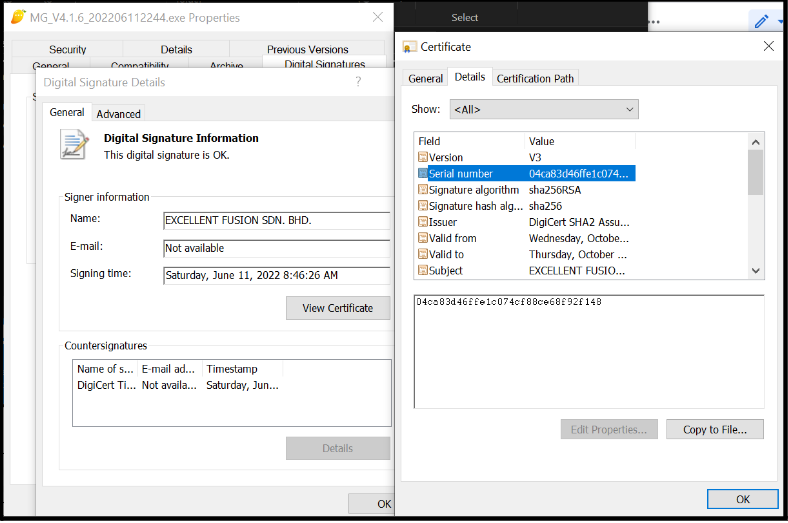

Дослідники додали, що графічний інтерфейс не тільки чудово присипляє пильність співробітників, але й добре показує себе проти антивірусних програм, які відносяться до програм з графічним інтерфейсом з меншою підозрою. Крім того, зловмисники підписали інструмент вкраденим цифровим сертифікатом, який використовується і для фреймворку.

Наприкінці експерти зазначили, що DiceyF продемонструвала те, як легко вона адаптує свої інструменти під жертв, змінюючи кодову базу та додаючи нові функції прямо під час атак.